Table of Contents

Pacotes Maliciosos no PyPI Almejam Usuários de Criptomoedas

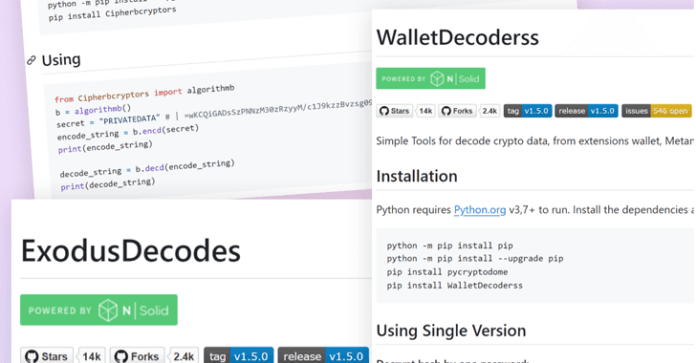

Um novo conjunto de pacotes maliciosos foi descoberto no repositório Python Package Index (PyPI), disfarçando-se como serviços de recuperação e gerenciamento de carteiras de criptomoedas, mas com o objetivo de roubar dados sensíveis e facilitar o furto de ativos digitais valiosos.

“O ataque visou usuários de Atomic, Trust Wallet, Metamask, Ronin, TronLink, Exodus e outras carteiras proeminentes no ecossistema cripto,” afirmou o pesquisador da Checkmarx, Yehuda Gelb.

Funcionamento das Ameaças

Esses pacotes se apresentavam como utilidades para extrair frases mnemônicas e descriptografar dados de carteiras, oferecendo funcionalidade valiosa para usuários de criptomoedas envolvidos na recuperação ou gerenciamento de carteiras. No entanto, esses pacotes continham funcionalidades destinadas a roubar chaves privadas, frases mnemônicas e outros dados sensíveis, como históricos de transações e saldos de carteiras.

Pacotes Identificados

Cada um dos pacotes atraiu centenas de downloads antes de serem removidos:

- atomicdecoderss (366 downloads)

- trondecoderss (240 downloads)

- phantomdecoderss (449 downloads)

- trustdecoderss (466 downloads)

- exodusdecoderss (422 downloads)

- walletdecoderss (232 downloads)

- ccl-localstoragerss (335 downloads)

- exodushcates (415 downloads)

- cipherbcryptors (450 downloads)

- ccl_leveldbases (407 downloads)

Técnicas de Dissimulação

A Checkmarx destacou que os pacotes foram nomeados deliberadamente para atrair desenvolvedores que trabalham no ecossistema de criptomoedas. Para conferir legitimidade às bibliotecas, as descrições dos pacotes no PyPI incluíam instruções de instalação, exemplos de uso e, em um caso, até “melhores práticas” para ambientes virtuais.

A ilusão não parou por aí; os responsáveis pela campanha também conseguiram exibir estatísticas de download falsas, dando aos usuários a impressão de que os pacotes eram populares e confiáveis.

Execução de Funcionalidades Maliciosas

Seis dos pacotes identificados incluíam uma dependência chamada cipherbcryptors para executar os malefícios, enquanto alguns outros dependiam de um pacote adicional denominado ccl_leveldbases, em um aparente esforço para ofuscar a funcionalidade. Um aspecto notável dos pacotes é que a funcionalidade maliciosa é ativada apenas quando certas funções são chamadas, diferindo do padrão típico onde esse comportamento seria ativado automaticamente na instalação. Os dados capturados são, então, exfiltrados para um servidor remoto.

“O invasor implementou uma camada adicional de segurança, não codificando o endereço de seu servidor de comando e controle dentro de nenhum dos pacotes,” disse Gelb. “Em vez disso, eles usaram recursos externos para recuperar essas informações dinamicamente.”

Essa técnica, chamada resolvedor de ponto morto, permite que os invasores atualizem as informações do servidor sem precisar lançar uma atualização para os pacotes. Além disso, facilita a mudança para uma infraestrutura diferente caso os servidores sejam derrubados.

Implicações e Contexto

O ataque explora a confiança nas comunidades de código aberto e a aparente utilidade das ferramentas de gerenciamento de carteiras, potencialmente afetando um amplo espectro de usuários de criptomoedas. A complexidade do ataque – desde sua embalagem enganosa até suas capacidades maliciosas dinâmicas e o uso de dependências maliciosas – destaca a importância de medidas de segurança abrangentes e monitoramento contínuo.

Esse desenvolvimento é apenas o mais recente em uma série de campanhas maliciosas que visam o setor de criptomoedas, com atores maliciosos constantemente em busca de novas maneiras de drenar fundos das carteiras das vítimas.

#Criptomoedas #SegurançaCibernética #Python #Cibercrime #OpenSourceSecurity

The Hacker News

https://thehackernews.com/2024/10/pypi-repository-found-hosting-fake.html