Table of Contents

Resurgimento de Famílias de Malware em Novas Campanhas de Phishing

Um fenômeno preocupante emergiu no campo da cibersegurança: duas famílias de malware, que antes sofreram perdas significativas após uma operação coordenada de aplicação da lei chamada Endgame, estão ressurgindo como parte de novas campanhas de phishing. Essas famílias, Bumblebee e Latrodectus, são consideradas loaders de malware, projetados para roubar dados pessoais e para baixar e executar cargas adicionais em sistemas comprometidos.

Latrodectus: Um Loader de Malware em Ascensão

Latrodectus, que também é acompanhado por nomes como BlackWidow, IceNova, e Lotus, é visto como um sucessor do IcedID, devido à sobreposição de infraestrutura entre as duas famílias de malware. Este loader foi associado a campanhas de dois brokers de acesso inicial (IABs) conhecidos como TA577 (também chamado de Water Curupira) e TA578.

Em maio de 2024, uma coalizão de países europeus anunciou que havia desmantelado mais de 100 servidores relacionados a várias cepas de malware, incluindo IcedID e, por extensão, Latrodectus, além de SystemBC, PikaBot, SmokeLoader, Bumblebee e TrickBot. Embora Latrodectus não tenha sido mencionado na operação, sua infraestrutura também foi impactada e ficou offline, como destacou o pesquisador de segurança da Bitsight, João Batista.

“Embora Latrodectus não tenha sido mencionado na operação, foi também afetado e sua infraestrutura ficou offline.” – João Batista, Bitsight

Repercussões e Resiliência do Latrodectus

A empresa de cibersegurança Trustwave descreveu Latrodectus como uma “ameaça distinta” que voltou a ganhar força após a Operação Endgame. O relatório da Trustwave indicou que:

“Enquanto inicialmente impactado, Latrodectus rapidamente se recuperou. Suas capacidades avançadas preencheram o vazio deixado por seus pares desativados, estabelecendo-se como uma ameaça formidável.”

Cadeias de Ataque e Métodos de Distribuição

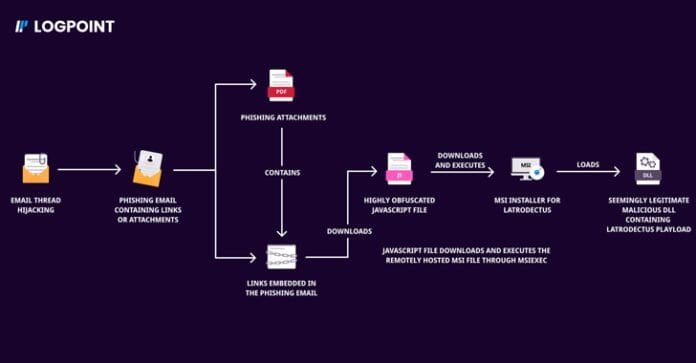

As cadeias de ataque frequentemente utilizam campanhas de malspam, explorando conversas de email sequestradas e se fazendo passar por entidades legítimas, como Microsoft Azure e Google Cloud. Recentemente, um novo padrão de infecção observado por Forcepoint e Logpoint utiliza mensagens de email temáticas do DocuSign, que incluem anexos em PDF contendo links maliciosos ou arquivos HTML com código JavaScript, projetados para baixar um instalador MSI e um script PowerShell.

Independentemente do método empregado, o ataque culmina na implantação de um arquivo DLL malicioso, que por sua vez inicia a execução do malware Latrodectus. Segundo a pesquisa, Latrodectus aproveita uma infraestrutura mais antiga, combinada com um novo método inovador de distribuição de carga de malware para os setores financeiro, automotivo e empresarial.

Bumblebee: O Retorno de um Loader Alarmante

As campanhas atuais de Latrodectus são acompanhadas pelo retorno do loader Bumblebee, que utiliza um arquivo ZIP, possivelmente baixado via emails de phishing, como mecanismo de entrega. Esse arquivo ZIP contém um arquivo LNK denominado ‘Report-41952.lnk’, que, quando executado, inicia uma série de eventos para baixar e executar o payload final do Bumblebee na memória, evitando a necessidade de gravar o DLL no disco, conforme relatado pelo pesquisador da Netskope, Leandro Fróes.

“O arquivo ZIP contém um arquivo LNK que, uma vez executado, inicia uma cadeia de eventos para baixar e executar a carga útil final do Bumblebee na memória.” – Leandro Fróes, Netskope

Mecanismos de Execução do Bumblebee

O arquivo LNK é destinado a executar um comando PowerShell para baixar um instalador MSI de um servidor remoto. Uma vez lançado, os samples MSI, que se disfarçam como instaladores da NVIDIA e Midjourney, servem como um canal para lançar o DLL do Bumblebee. Fróes detalha que:

“Bumblebee utiliza uma abordagem mais furtiva para evitar a criação de outros processos e evita escrever o payload final no disco.”

Para conseguir isso, o Bumblebee utiliza a tabela SelfReg para forçar a execução da função de exportação DllRegisterServer presente em um arquivo na tabela File. A entrada na tabela SelfReg funciona como uma chave que indica qual arquivo executar na tabela File, sendo o caso, o DLL do payload final.

Em resumo, o resurgimento do Latrodectus e Bumblebee ilustra a natureza dinâmica do cenário de cibersegurança, onde as ameaças estão em constante evolução. A adaptação e a inovação na distribuição de malware tornam essas famílias de malware um foco contínuo das investigações de segurança, exigindo vigilância e resposta ativa por parte das organizações afetadas.

#Cibersegurança #Malware #Phishing #Bumblebee #Latrodectus #Loading #ThreatIntelligence #CyberAttacks