Table of Contents

A Ameaça Cibernética Iraniana: Um Estudo sobre o OilRig e Suas Táticas de Espionagem

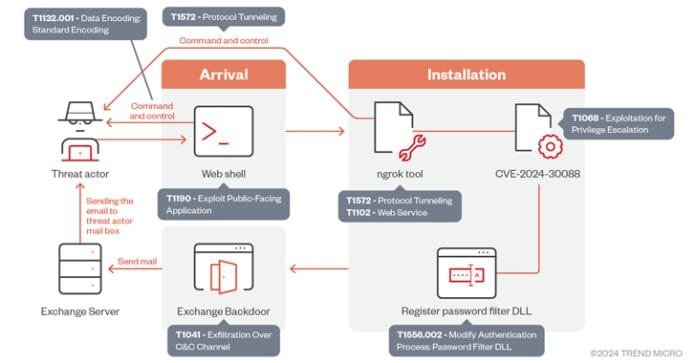

Através de uma análise recente, os pesquisadores da Trend Micro destacaram as atividades da OilRig, um grupo de atuação iraniano que tem explorado uma vulnerabilidade de escalonamento de privilégios, agora corrigida, que afeta o Windows Kernel. Este grupo está conduzindo uma campanha de ciberespionagem voltada para os Emirados Árabes Unidos e a região do Golfo.

Táticas Empregadas pelo Grupo OilRig

O grupo demonstra um nível notável de sofisticação em suas táticas, que incluem:

- Implantação de um backdoor que utiliza servidores Microsoft Exchange para roubo de credenciais;

- Exploração de vulnerabilidades, como a CVE-2024-30088, para escalonamento de privilégios.

“O ator malicioso trabalhou cuidadosamente com senhas em texto simples ao implementar as funções de exportação do filtro de senha,” afirmaram os pesquisadores.

Fases do Ataque

As cadeias de ataque utilizadas pelo OilRig envolvem:

- Infiltração em um servidor web vulnerável para implantar um web shell;

- Implantação da ferramenta de gerenciamento remoto ngrok para manter a persistência e se mover para outros pontos finais na rede;

- Uso da vulnerabilidade de escalonamento de privilégios para entregar o backdoor, codificado como STEALHOOK, que transmite dados coletados via servidor Exchange para um endereço de e-mail controlado pelo atacante.

Vulnerabilidades em Foco: CVE-2024-30088

A vulnerabilidade CVE-2024-30088, corrigida pela Microsoft em junho de 2024, permite a escalada de privilégios no kernel do Windows e pode ser explorada para obter privilégios de SYSTEM, caso os atacantes consigam ganhar uma condição de corrida. Essa vulnerabilidade é uma de várias que compõem o arsenal de explorações do grupo.

O Uso de psgfilter.dll

Outra técnica significativa empregada pelo OilRig envolve a abusiva utilização do DLL psgfilter.dll para extrair credenciais sensíveis de usuários de domínio através de controladores de domínio ou contas locais em máquinas locais. Este método foi observado anteriormente em uma campanha em dezembro de 2022, que utilizou outro backdoor chamado MrPerfectionManager.

“A atividade recente sugere que Earth Simnavaz está focada em abusar de vulnerabilidades em infraestruturas chave de regiões geopolíticas sensíveis,” ressaltaram os pesquisadores.

Implicações para a Segurança Cibernética

A continuidade das operações do grupo OilRig é um alerta significativo para a segurança cibernética, além de sublinhar a importância da patch management e da vigilância contínua sobre as infraestruturas críticas. As táticas sofisticadas e a persistência do grupo ressaltam a necessidade de medidas proativas por parte das organizações para proteger suas redes contra esta e outras ameaças emergentes.

#Cibersegurança #OilRig #Espionagem #Vulnerabilidades #EmiradosÁrabes #CVE202430088 #WindowsKernel #TrendMicro

autor ref: The Hacker News

ref:https://thehackernews.com/2024/10/oilrig-exploits-windows-kernel-flaw-in.html