Table of Contents

Arquitetura de Confiança Zero: Proteção Contra Campanhas Cibernéticas na Ucrânia

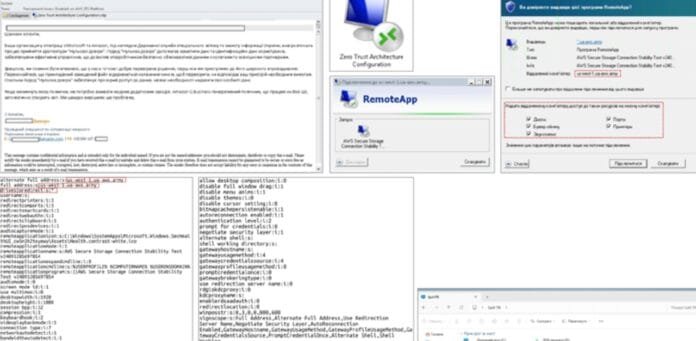

O Computer Emergency Response Team of Ukraine (CERT-UA) relatou uma campanha maliciosa por email visando agências governamentais, empresas e entidades militares.

“As mensagens exploram o apelo de integrar serviços populares como Amazon ou Microsoft e implementar uma arquitetura de confiança zero,” afirmou o CERT-UA neste artigo. “Esses emails contêm anexos na forma de arquivos de configuração do Remote Desktop Protocol (‘.rdp’).”

Quando executados, os arquivos RDP estabelecem uma conexão com um servidor remoto, permitindo que os atacantes acessem remotamente os hosts comprometidos, roubem dados e implantem malwares adicionais.

Atribuição e Impacto da Campanha

A preparação para esta atividade está em andamento desde pelo menos agosto de 2024, com potencial para se espalhar da Ucrânia para outros países. O CERT-UA atribuiu a campanha ao ator de ameaça UAC-0215. A Amazon Web Services (AWS) vinculou-a ao grupo de hackers de Estado russo conhecido como APT29.

“Alguns domínios usados tentaram enganar as vítimas fazendo-as acreditar que pertenciam à AWS,” disse CJ Moses, chefe de segurança da informação da Amazon, neste blog. “O APT29 visava credenciais do Windows através do Microsoft Remote Desktop.”

A AWS apreendeu os domínios usados pelos adversários para neutralizar a operação. Alguns dos domínios incluem:

- ca-west-1.mfa-gov[.]cloud

- central-2-aws.ua-aws[.]army

- us-east-2-aws.ua-gov[.]cloud

- aws-ukraine.cloud

Outras Ameaças Cibernéticas

O CERT-UA também alertou sobre um ataque em larga escala visando roubar informações confidenciais de usuários ucranianos, catalogado como UAC-0218. O ataque começa com um email de phishing contendo um link para um arquivo RAR armado, que afirma ser contas ou detalhes de pagamento.

Dentro do arquivo está o malware HOMESTEEL, projetado para exfiltrar arquivos para um servidor controlado pelo atacante.

“Os criminosos podem obter acesso a dados pessoais, financeiros e outras informações sensíveis,” alertou o CERT-UA neste comunicado.

Além disso, o CERT-UA alertou sobre uma campanha no estilo ClickFix, que engana usuários em links maliciosos para lançar um script PowerShell.

Arquitetura de Confiança Zero: Mitigando Riscos

A arquitetura de confiança zero é uma abordagem eficaz contra campanhas de phishing e ataques cibernéticos, baseada em princípios como:

Autenticação Contínua e Verificação de Identidade

Exige autenticação contínua e verificação de identidade de todos os usuários e dispositivos, incluindo autenticação multifator (MFA).

Acesso Mínimo e Privilegiado

Limita o acesso aos recursos apenas ao necessário, reduzindo a superfície de ataque.

Segmentação da Rede

Divide a rede em zonas seguras e isoladas, impedindo movimentos laterais dos atacantes.

Encriptação Ponto a Ponto

Protege dados em repouso e em trânsito, essencial contra campanhas de phishing.

Visibilidade e Análise

Proporciona visibilidade completa sobre dispositivos e usuários, permitindo a detecção de anomalias em tempo real.

Automatização e Resposta a Ameaças

Utiliza inteligência artificial e automação para bloquear ataques e reduzir falsos alarmes.

Exemplo Prático

Na campanha de phishing descrita, a arquitetura de confiança zero mitiga riscos ao:

- Autenticação MFA: Exigir autenticação multifator para todos os acessos.

- Verificação de Endpoint: Verificar autenticidade e segurança dos dispositivos.

- Segmentação: Isolar áreas da rede para conter danos.

- Encriptação: Proteger dados transferidos.

- Visibilidade e Análise: Monitorar e analisar tráfego de rede.

Glossário de Termos Técnicos

- Phishing: Técnica de fraude para obter informações confidenciais.

- RDP (Remote Desktop Protocol): Protocolo que permite acesso remoto a computadores.

- MFA (Autenticação Multifator): Método de autenticação que requer múltiplas formas de verificação.

Essas medidas tornam a arquitetura de confiança zero uma abordagem robusta contra campanhas de phishing e ataques cibernéticos.

#ciberataques, #Ucrânia, #segurança, #APT29, #cryptoalch

Fonte inicial