Table of Contents

Cibersegurança: Novas Campanhas de Malware com Certificados Válidos

No início deste mês, pesquisadores de cibersegurança divulgaram uma nova campanha de malware que distribui artefatos do Hijack Loader, que estão assinados com certificados de código legítimos. A empresa de cibersegurança francesa HarfangLab observou essa atividade, que visa implantar um ladrão de informações conhecido como Lumma.

O que é Hijack Loader?

O Hijack Loader, também denominado DOILoader, IDAT Loader e SHADOWLADDER, foi identificado pela primeira vez em setembro de 2023. As cadeias de ataques envolvendo esse loader de malware geralmente buscam enganar os usuários para baixar um binário manipulado sob a fachada de software ou filmes pirateados.

Métodos de Entrega Recentes

As variações recentes dessas campanhas têm mostrado táticas inovadoras. Usuários são direcionados a páginas CAPTCHA falsas que os incentivam a provar que são humanos, copiando e executando um comando PowerShell codificado que gera a carga maliciosa na forma de um arquivo ZIP. HarfangLab observou três versões diferentes do script PowerShell a partir de setembro de 2024:

- Um script PowerShell que utiliza o mshta.exe para executar código hospedado em um servidor remoto.

- Um script PowerShell hospedado remotamente que é executado diretamente usando o cmdlet Invoke-Expression (também conhecido como iex).

- Um script PowerShell que faz uso do msiexec.exe para baixar e executar uma carga a partir de uma URL remota.

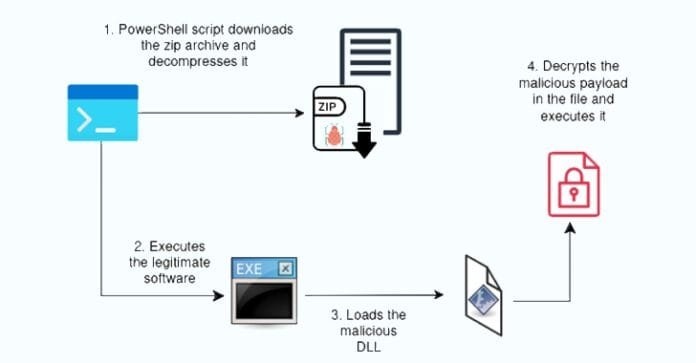

O arquivo ZIP, por sua vez, contém um executável genuíno suscetível à técnica de *DLL side-loading* e a DLL maliciosa (ou seja, Hijack Loader) que deve ser carregada em seu lugar.

“O objetivo da DLL HijackLoader que é carregada lateralmente é descriptografar e executar um arquivo criptografado que é fornecido no pacote,” disse a HarfangLab. “Este arquivo oculta a etapa final do HijackLoader, que visa baixar e executar um implante de ladrão.”

Mudanças na Mecanismo de Entrega

A metodologia de entrega parece ter mudado de *DLL side-loading* para o uso de vários binários assinados no início de outubro de 2024, numa tentativa de evadir a detecção por software de segurança. Atualmente, não está claro se todos os certificados de assinatura de código foram roubados ou gerados intencionalmente pelos atores de ameaça, embora a empresa de cibersegurança avalie com baixa a média confiança que poderia ser o último caso. Os certificados foram posteriormente revogados.

“Para várias autoridades certificadoras, notamos que a aquisição e ativação de um certificado de assinatura de código é em sua maioria automatizada, exigindo apenas um número de registro de empresa válido e uma pessoa de contato,” afirmou a empresa. “Esses achados evidenciam que os malwares podem ser assinados, ressaltando que a assinatura de código sozinha não pode servir como um indicador de confiabilidade.”

Cenário Atual de Segurança Cibernética

Esse desenvolvimento ocorre em um momento em que o SonicWall Capture Labs alertou sobre um aumento nas ciberataques que infectam máquinas Windows com um malware denominado CoreWarrior. De acordo com eles:

“Esse é um trojan persistente que tenta se espalhar rapidamente, criando dezenas de cópias de si mesmo e se conectando a vários endereços IP, abrindo múltiplos sockets para acesso de backdoor, e integrando elementos de UI do Windows para monitoramento.”

Além disso, campanhas de phishing também foram observadas, entregando um ladrão e loader de malware conhecido como XWorm por meio de um Arquivo de Script do Windows (WSF) que, por sua vez, baixa e executa um script PowerShell hospedado em um site externo.

O script PowerShell subsequente inicia um script Visual Basic, que atua como um conduto para executar uma série de scripts de lote e PowerShell para carregar uma DLL maliciosa responsável por injetar o XWorm em um processo legítimo (“RegSvcs.exe”).

A versão mais recente do XWorm (versão 5.6) inclui funcionalidades como reportar tempo de resposta, coletar capturas de tela, ler e modificar o arquivo hosts da vítima, realizar um ataque de negação de serviço (DoS) contra um alvo e remover plugins armazenados, indicando uma tentativa de evitar deixar um rastro forense.

“O XWorm é uma ferramenta multifacetada que pode fornecer um amplo espectro de funções ao atacante,” afirmou o pesquisador de segurança da Netskope Threat Labs, Jan Michael Alcantara.

#Cibersegurança #Malware #HijackLoader #XWorm #PowerShell #DLL #SegurançaCibernética

Fonte:https://thehackernews.com/2024/10/researchers-uncover-hijack-loader.html