Table of Contents

Uma entidade governamental e uma organização religiosa em Taiwan foram alvos de um ator de ameaça vinculado à China conhecido como Evasive Panda, que os infectou com um conjunto de ferramentas pós-compromisso até então não documentado, codinome CloudScout.

“O conjunto de ferramentas CloudScout é capaz de recuperar dados de vários serviços de nuvem alavancando cookies de sessão da web furtados”, disse o pesquisador de segurança da ESET. “Através de um plugin, o CloudScout trabalha de forma integrada com o MgBot, a estrutura de malware característica do Evasive Panda.”

O uso da ferramenta de malware baseada em .NET, segundo a empresa eslovaca de cibersegurança, foi detectado entre maio de 2022 e fevereiro de 2023. Ela incorpora 10 módulos diferentes, escritos em C#, dos quais três são destinados a roubar dados do Google Drive, Gmail e Outlook. O propósito dos módulos restantes permanece desconhecido.

O Evasive Panda, também rastreado como Bronze Highland, Daggerfly e StormBamboo, é um grupo de ciberespionagem que tem um histórico de ataques a várias entidades em Taiwan e Hong Kong. Também é conhecido por orquestrar ataques em watering holes e na cadeia de suprimentos direcionados à diáspora tibetana.

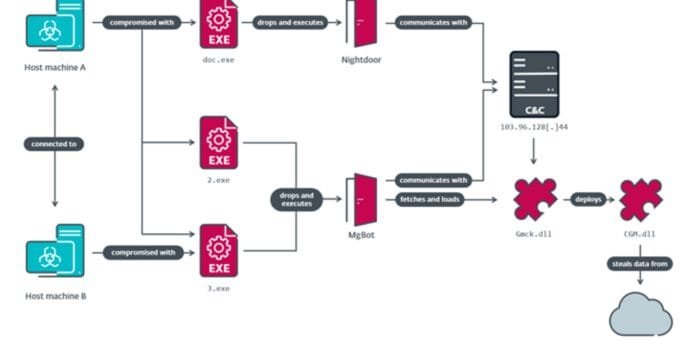

O que distingue o ator de ameaça dos demais é o uso de vários vetores de acesso inicial, que vão desde falhas de segurança recentemente divulgadas até a compromissão da cadeia de suprimentos por meio de envenenamento de DNS, para invadir redes de vítimas e implantar o MgBot e o Nightdoor.

A ESET afirmou que os módulos do CloudScout são projetados para sequestrar sessões autenticadas no navegador da web, roubando os cookies e usando-os para obter acesso não autorizado ao Google Drive, Gmail e Outlook. Cada um desses módulos é implantado por um plugin do MgBot, programado em C++.

“No coração do CloudScout está o pacote CommonUtilities, que fornece todas as bibliotecas de baixo nível necessárias para os módulos funcionarem”, explicou um pesquisador.

“O CommonUtilities contém várias bibliotecas implementadas de forma personalizada, apesar da abundante disponibilidade de bibliotecas de código aberto similares online. Essas bibliotecas personalizadas oferecem aos desenvolvedores mais flexibilidade e controle sobre o funcionamento interno de seu implante, em comparação com as alternativas de código aberto.”

Isso inclui –

- HTTPAccess, que fornece funções para lidar com comunicações HTTP

- ManagedCookie, que fornece funções para gerenciar cookies para solicitações web entre o CloudScout e o serviço alvo

- Logger

- SimpleJSON

As informações coletadas pelos três módulos – listagens de pastas de e-mail, mensagens de e-mail (incluindo anexos) e arquivos correspondendo a certas extensões (.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pdf e .txt) – são comprimidas em um arquivo ZIP para subsequente extração pelo MgBot ou pelo Nightdoor.

Dito isso, novos mecanismos de segurança introduzidos pelo Google, como as Credenciais de Sessão Ligadas ao Dispositivo (DBSC) e Criptografia Ligada ao Aplicativo, devem tornar obsoleto o malware de roubo de cookies.

“O CloudScout é um conjunto de ferramentas .NET usado pelo Evasive Panda para roubar dados armazenados em serviços de nuvem”, disse um pesquisador. “Ele é implementado como uma extensão do MgBot e usa a técnica pass-the-cookie para sequestrar sessões autenticadas de navegadores da web.”

O desenvolvimento ocorre enquanto o Governo do Canadá acusou um “ator de ameaça sofisticado patrocinado pelo estado” da China de conduzir amplos esforços de reconhecimento ao longo de vários meses contra numerosos domínios no Canadá.

“A maioria das organizações afetadas eram departamentos e agências do Governo do Canadá e inclui partidos políticos federais, a Câmara dos Comuns e o Senado.”

“Eles também visaram dezenas de organizações, incluindo instituições democráticas, infraestrutura crítica, o setor de defesa, organizações de mídia, think tanks e ONGs.”

Quais os principais componentes do conjunto de ferramentas CloudScout?

O CloudScout é uma ferramenta sofisticada utilizada pelo grupo de ciberespionagem conhecido como Evasive Panda. Este conjunto de ferramentas é projetado para realizar atividades maliciosas, como o roubo de dados de serviços de nuvem. Neste artigo, vamos explorar os principais componentes do CloudScout e como eles se integram para facilitar operações de malware.

Módulos de Funcionalidade

- O CloudScout inclui 10 módulos diferentes, todos escritos em C#. Dentre esses, três módulos são especificamente destinados a roubar dados de serviços de nuvem como Google Drive, Gmail e Outlook.

- Os outros módulos têm propósitos que ainda permanecem desconhecidos, mas sua função no conjunto sugere uma variedade de capacidades de ataque.

Bibliotecas de Baixo Nível

No coração do CloudScout está o pacote CommonUtilities, que fornece todas as bibliotecas de baixo nível necessárias para o funcionamento dos módulos. Essas bibliotecas incluem:

HTTPAccess: fornece funções para lidar com comunicações HTTP.ManagedCookie: oferece funções para gerenciar cookies em solicitações web entre o CloudScout e o serviço alvo.Logger: responsável por registrar eventos e atividades, essencial para a operação furtiva do malware.SimpleJSON: utilizado para manipulação de dados JSON, uma parte crítica na comunicação com APIs de serviços de nuvem.

Técnica de Acesso

Uma das técnicas mais notáveis empregadas pelo CloudScout é a técnica

Fonte

#cryptoalch, #CloudScout, #EvasivePanda, #cyberespionage, #malware, #segurança, #dados, #cookies