Table of Contents

Campanha de Phishing Alvo de Usuários de Idioma Russo

Usuários de língua russa tornaram-se o alvo de uma nova campanha de phishing que utiliza um kit de ferramentas de phishing de código aberto chamado Gophish para distribuir o DarkCrystal RAT (também conhecido como DCRat) e um trojan de acesso remoto (RAT) previamente não documentado, denominado PowerRAT.

Descrição da Campanha

Conforme explicado pelo pesquisador da Cisco Talos, Chetan Raghuprasad, “a campanha envolve cadeias de infecção modulares que são infecções Maldoc ou baseadas em HTML e requerem a intervenção da vítima para acionar a cadeia de infecção.”

A seleção de usuários falantes de russo é fundamentada nas características linguísticas presentes nos e-mails de phishing, no conteúdo de atração dos documentos maliciosos, em links que se disfarçam como Yandex Disk (“disk-yandex[.]ru”) e em páginas da web HTML apresentadas como VK, uma rede social predominantemente utilizada na Rússia.

Gophish e a Estrutura do Ataque

Gophish é um framework de phishing de código aberto que permite que organizações testem suas defesas contra phishing através de modelos fáceis de usar e realização de campanhas baseadas em e-mail que podem ser monitoradas em tempo quase real.

O ator de ameaça desconhecido por trás da campanha tem sido observado aproveitando-se da ferramenta para enviar mensagens de phishing aos seus alvos e, eventualmente, implementar o DCRat ou o PowerRAT dependendo do vetor de acesso inicial usado, que pode ser um documento Microsoft Word malicioso ou um HTML que incorpora JavaScript.

Execução do Malware

Quando a vítima abre o documento malicioso e habilita as macros, uma macro Visual Basic (VB) maliciosa é executada para extrair um arquivo de aplicação HTML (HTA) (“UserCache.ini.hta”) e um carregador do PowerShell (“UserCache.ini”).

A macro é responsável por configurar uma chave no Registro do Windows de modo que o arquivo HTA seja lançado automaticamente toda vez que um usuário faz login em sua conta no dispositivo.

O arquivo HTA, por sua vez, gera um arquivo JavaScript (“UserCacheHelper.lnk.js”) que se encarrega de executar o carregador do PowerShell. O JavaScript é executado usando um binário legítimo do Windows chamado “cscript.exe”.

“O script do carregador PowerShell disfarçado como o arquivo INI contém um blob de dados codificados em base64 do payload PowerRAT, que decodifica e executa na memória da máquina da vítima,” disse Raghuprasad.

O malware, além de realizar reconhecimento do sistema, coleta o número de série do drive e se conecta a servidores remotos localizados na Rússia (94.103.85[.]47 ou 5.252.176[.]55) para receber mais instruções.

“[PowerRAT] tem a funcionalidade de executar outros scripts ou comandos do PowerShell conforme instruído pelo servidor de comando e controle, habilitando o vetor de ataque para novas infecções na máquina da vítima.”

No caso de não receber resposta do servidor, o PowerRAT possui um recurso que decodifica e executa um script do PowerShell embutido. Nenhum dos samples analisados até o momento continha cadeias codificadas em Base64, indicando que o malware está em desenvolvimento ativo.

Cadência de Infecção Alternativa

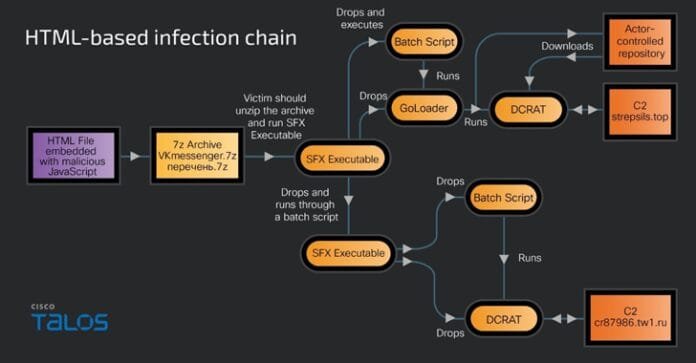

A cadeia de infecção alternativa que emprega arquivos HTML incorporados com JavaScript malicioso, de maneira similar, aciona um processo em múltiplas etapas que conduzem à implantação do malware DCRat.

“Quando uma vítima clica no link malicioso no e-mail de phishing, um arquivo HTML localizado remotamente contendo o JavaScript malicioso é aberto no navegador da máquina da vítima e simultaneamente executa o JavaScript,” notou a Talos. “O JavaScript contém um blob de dados codificados em Base64 de um arquivo executável RAR SFX malicioso.”

Presentes dentro do arquivo compactado (“vkmessenger.7z”) – que é baixado via uma técnica chamada HTML smuggling – há outro RAR SFX protegido por senha que contém o payload do RAT.

Vale notar que a sequência exata de infecção foi detalhada pelos Netskope Threat Labs em conexão com uma campanha que utilizou páginas HTML falsas que se passavam por TrueConf e VK Messenger para entregar DCRat. Além disso, o uso de um arquivo autoextraível aninhado foi anteriormente observado em campanhas que implementam o SparkRAT.

GOLoader e Persistência do DCRat

A execução do carregador GOLoader e a abertura do documento decoy ocorrem na pasta de aplicativos temporários do perfil do usuário da máquina da vítima e a partir de lá, o GOLoader é executado.

O carregador, baseado em Golang, também é projetado para recuperar o fluxo de dados binários do DCRat a partir de uma localização remota através de uma URL hard-coded que aponta para um repositório do GitHub agora removido e salva isso como “file.exe” na pasta da área de trabalho da máquina da vítima.

O DCRat é um RAT modular capaz de roubar dados sensíveis, capturar capturas de tela e pressionamentos de tecla, e fornece acesso remoto ao sistema comprometido, possibilitando o download e a execução de arquivos adicionais.

“Ele estabelece persistência na máquina da vítima criando várias tarefas no Windows para rodar em diferentes intervalos ou durante o processo de login do Windows,” disse a Talos. “O RAT comunica-se com o servidor C2 através de uma URL codificada no arquivo de configuração do RAT […] e exfiltra os dados sensíveis coletados da máquina da vítima.”

Desenvolvimentos Recentes em Campanhas de Phishing

Recentemente, a Cofense advertiu sobre campanhas de phishing que incorporam conteúdo malicioso dentro de arquivos de disco rígido virtual (VHD) como uma maneira de evitar a detecção por Gateways de E-mail Seguros (SEGs) e, em última análise, distribuir Remcos RAT ou XWorm.

“Os atores de ameaça enviam e-mails com anexos de arquivos .ZIP contendo arquivos de disco rígido virtual ou links embutidos que levam a downloads contendo um arquivo de disco rígido virtual que pode ser montado e navegável por uma vítima,” disse o pesquisador de segurança Kahng An. “A partir daí, a vítima pode ser induzida a executar um payload malicioso.”

#Phishing #SegurançaCibernética #CyberThreats #DCRat #PowerRAT #Gophish #Malware #Vírus #Tecnologia