Table of Contents

Ameaças Cibernéticas: O Caso do Ator de Ameaça RomCom

O ator de ameaça cibernética russo conhecido como RomCom tem sido associado a uma nova onda de ataques cibernéticos direcionados a agências governamentais ucranianas e entidades polonesas desconhecidas desde pelo menos o final de 2023. Os ataques caracterizam-se pelo uso de uma variante do RomCom RAT, chamada SingleCamper (também conhecida como SnipBot ou RomCom 5.0), conforme relatado pela Cisco Talos, que está monitorando este grupo de atividades sob o nome de UAT-5647.

“Esta versão é carregada diretamente do registro para a memória e utiliza um endereço de loopback para se comunicar com seu carregador,” observaram os pesquisadores de segurança Dmytro Korzhevin, Asheer Malhotra, Vanja Svajcer e Vitor Ventura.

Características e Motivação dos Ataques

RomCom, também rastreado como Storm-0978, Tropical Scorpius, UAC-0180, UNC2596, e Void Rabisu, tem se engajado em operações multi-motivacionais como ransomware, extorsão e coleta direcionada de credenciais desde sua emergência em 2022. Avaliou-se que o ritmo operacional de seus ataques aumentou nos últimos meses com o objetivo de estabelecer uma persistência de longo prazo nas redes comprometidas e exfiltrar dados, indicando uma clara agenda de espionagem.

A Expansão das Ferramentas e Infraestrutura

Para atingir esses objetivos, acredita-se que o ator de ameaça esteja agressivamente expandindo suas ferramentas e infraestrutura para suportar uma ampla variedade de componentes de malware escritos em diversas linguagens e plataformas, como:

Cadeias de Ataque

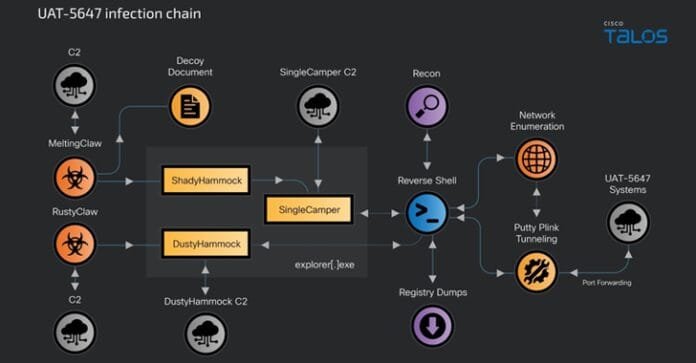

As cadeias de ataque iniciam-se com uma mensagem de spear-phishing que entrega um download – codificado em C++ (MeltingClaw) ou Rust (RustyClaw) – que serve para implantar os backdoors ShadyHammock e DustyHammock, respectivamente. Em paralelo, um documento de disfarce é exibido ao destinatário para manter a ilusão.

Enquanto o DustyHammock é projetado para contatar um servidor de comando-e-controle (C2), executar comandos arbitrários e baixar arquivos do servidor, o ShadyHammock atua como uma plataforma de lançamento para o SingleCamper, além de ouvir comandos recebidos. Apesar dos recursos adicionais do ShadyHammock, acredita-se que ele é um antecessor do DustyHammock, dado que este último foi observado em ataques até setembro de 2024.

Pós-Compromisso e Atividades de Espionagem

O SingleCamper, a versão mais recente do RomCom RAT, é responsável por uma ampla gama de atividades pós-compromisso, que incluem:

- Downloading do PuTTY’s Plink para estabelecer túneis remotos com infraestrutura controlada por adversários;

- Reconhecimento de rede;

- Movimentação lateral;

- Descoberta de usuário e sistema;

- Exfiltração de dados.

“Esta série específica de ataques, visando entidades ucranianas de alto perfil, é provavelmente destinada a servir à estratégia de dois níveis do UAT-5647 de maneira escalonada – estabelecer acesso a longo prazo e exfiltrar dados por quanto tempo for possível para apoiar os motivos de espionagem, e então, potencialmente, pivotar para a implementação de ransomware para interromper e, provavelmente, obter ganhos financeiros a partir da comprometimento,” afirmaram os pesquisadores.

“É também provável que entidades polonesas tenham sido alvo, com base nas verificações de idioma do teclado realizadas pelo malware.”

#Cibersegurança, #RomCom, #AtaquesCibernéticos, #Espionagem, #Malware, #Ransomware, #Ucrânia, #Polônia, #CiscoTalos

Fonte:https://thehackernews.com/2024/10/russian-romcom-attacks-target-ukrainian.html